Certified Offensive and Defensive Security Professional Entrenamiento Elearning

- Slides: 29

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - 4 - EXPLOTACIÓN © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Explotación de Vulnerabilidades “Métodos de Explotación” Formas de realizar un procesos de explotación: Explotación manual (Línea de comandos Kung-Fu) Explotación Automatizada (Frameworks de Explotación, Compilar códigos, Herramientas de apoyo Combinando Fuerzas © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Explotación de Vulnerabilidades Explotación Automatizada: Este tipo de explotación se caracteriza porque se usan códigos (En algunos casos clasificados como maliciosos) que ya han sido programados y publicados, además es muy común en esta forma de explotación, el uso de entornos de de trabajo con exploits (Frameworks de Explotación). La explotación automatizada, es una forma de explotación en ocasiones mas efectiva, fácil de ejecutar, y con mas alcance para el auditor y/o atacante, pero es hacer mas ruido y es altamente detectada por los sistemas de monitoreo y control. © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Los Frameworks de Explotación: Los Framework de explotación son herramientas informáticas que presentan un entorno integrado para trabajar el tema de explotación de vulnerabilidades de manera flexible. Aunque algunos Frameworks como Metasploit, tiene como promesa de valor el ser integrales, suministrando valores agregados que complementan y automatizan las labores de un auditor informáticos en otras fases anteriores a la explotación y las postexplotación. Dentro de las labores básicas de un Framework de explotación se encuentran. ü ü Pruebas de concepto con numerosos exploits Bases para codificación de nuevos exploits Simplifica la creación de nuevos exploits Estandarizar el uso de nuevos exploits © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional -CODSP- Frameworks de Explotación Metasploit Framework © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional -CODSP- Metasploit: Resumen clase básica de Metasploit: Con el objetivo de ambientar al estudiante en la poderosa herramienta de pruebas de penetración Metasploit, en la clase básica de este software, se estudiaron los siguientes conceptos: ü ü ü ü ü Que es Metasploit y su promesa de valor Versiones de Metasploit Herramientas y estructura (Módulos) Interfaces básicas de Metasploit Msfconsole Ingreso a Metasploit Comandos básicos de la consola msfconsole Módulos auxiliares Ejecutando un modulo Auxiliar © www. dsteamseguridad. com

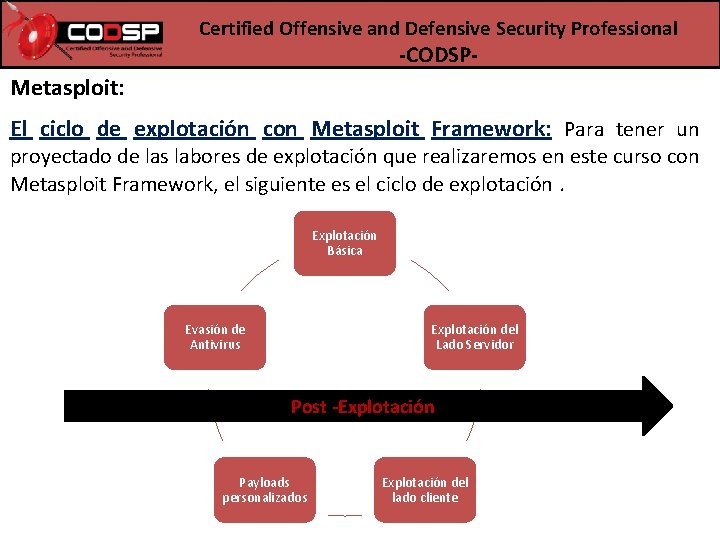

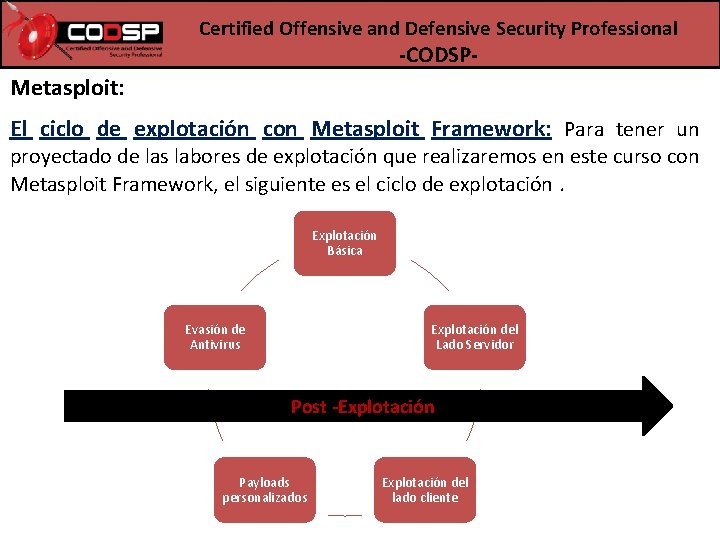

Certified Offensive and Defensive Security Professional -CODSP- Metasploit: El ciclo de explotación con Metasploit Framework: Para tener un proyectado de las labores de explotación que realizaremos en este curso con Metasploit Framework, el siguiente es el ciclo de explotación. Explotación Básica Evasión de Antivirus Explotación del Lado Servidor Post -Explotación Payloads personalizados Explotación del lado cliente

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Metasploit: De forma global, Metasploit es un Proyecto de seguridad informática , representado en un software especializado en pruebas de Penetración (Pentesting), el cual es clasificado como Open Source (Abierto) En su versión Framework, Metasploit es un software de explotación amparado como Software Libre y código abierto, inicialmente escrito en el lenguaje de programación Perl, pero que con el paso del tiempo fue estructurado y escrito en el lenguaje de programación Ruby. A la fecha fue adquirido por la potente empresa de seguridad llamada Rapid 7, y recibe un gran número de solicitud de descargas de forma anual. Fuente: http: //es. wikipedia. org/wiki/Metasploit © www. dsteamseguridad. com

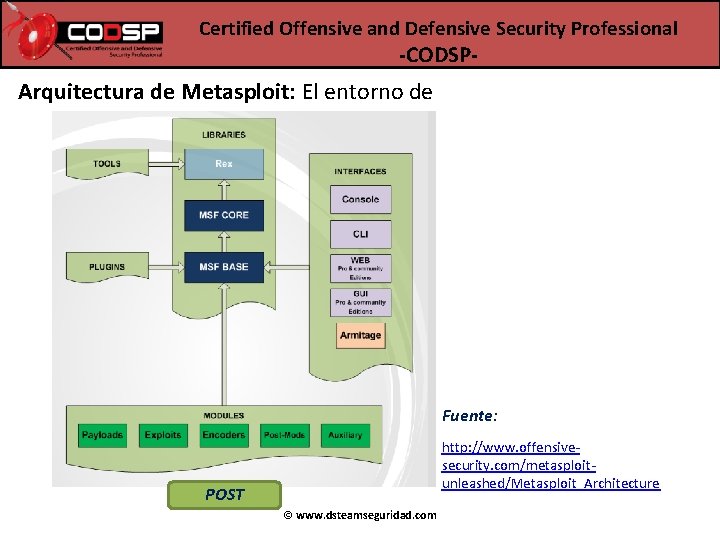

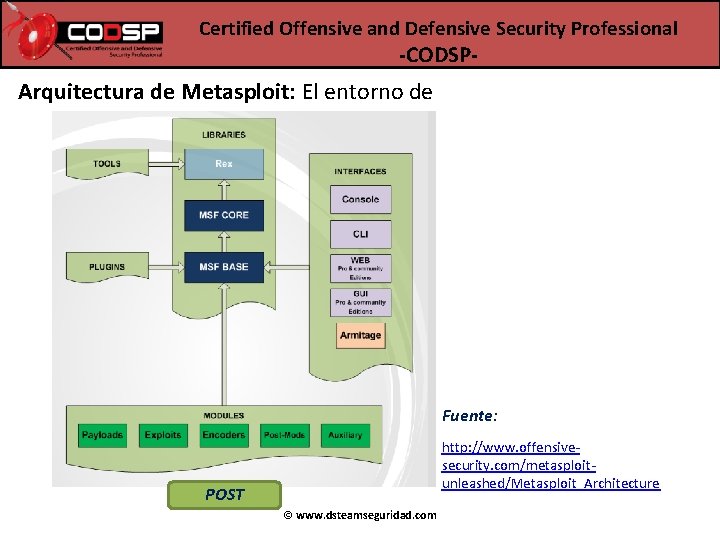

Certified Offensive and Defensive Security Professional -CODSP- Arquitectura de Metasploit: El entorno de Fuente: http: //www. offensivesecurity. com/metasploitunleashed/Metasploit_Architecture POST © www. dsteamseguridad. com

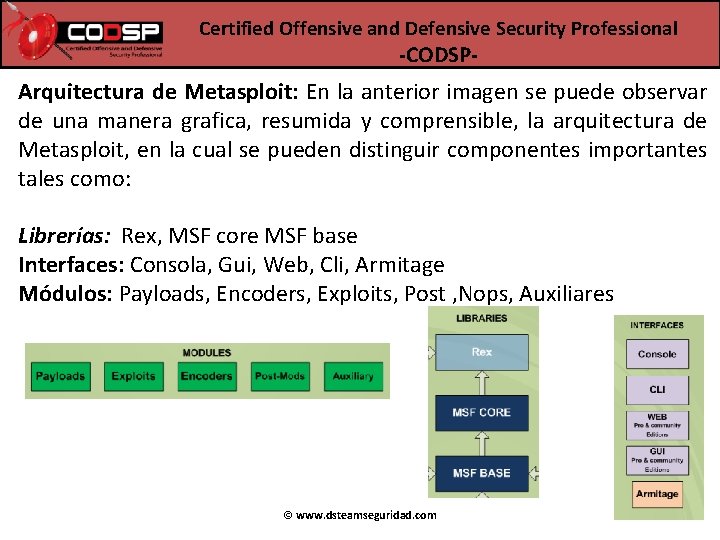

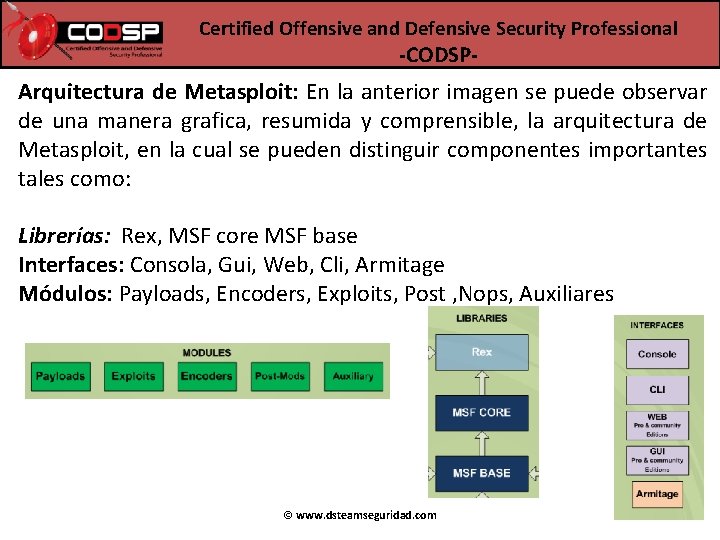

Certified Offensive and Defensive Security Professional -CODSP- Arquitectura de Metasploit: En la anterior imagen se puede observar de una manera grafica, resumida y comprensible, la arquitectura de Metasploit, en la cual se pueden distinguir componentes importantes tales como: Librerías: Rex, MSF core MSF base Interfaces: Consola, Gui, Web, Cli, Armitage Módulos: Payloads, Encoders, Exploits, Post , Nops, Auxiliares © www. dsteamseguridad. com

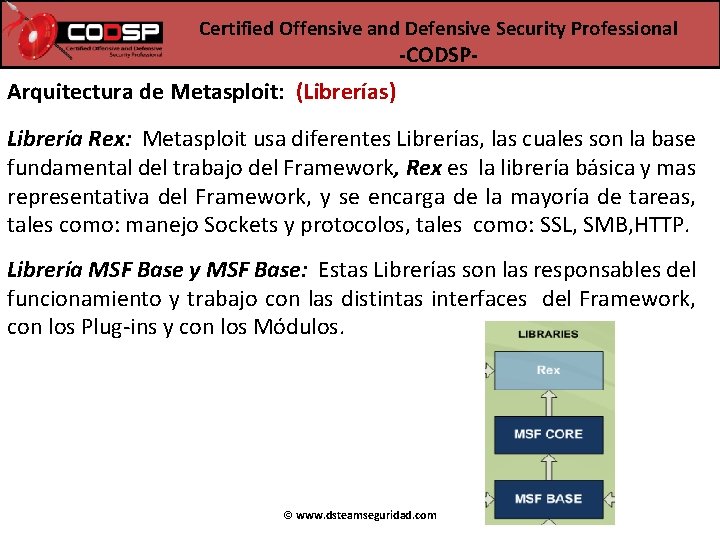

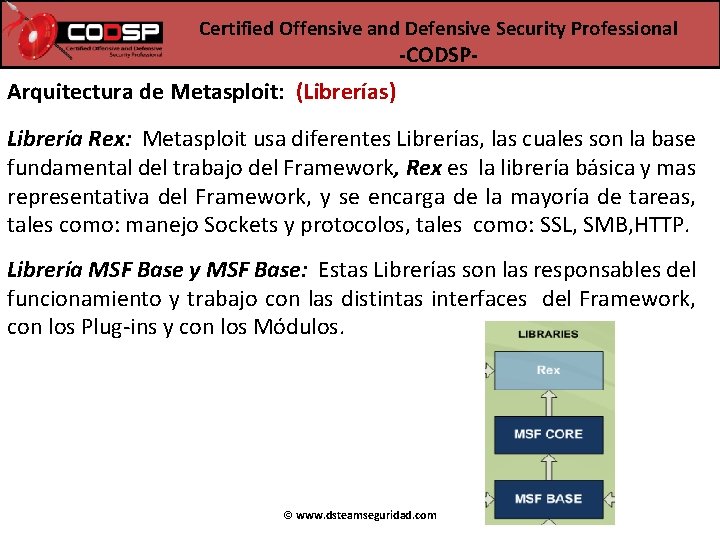

Certified Offensive and Defensive Security Professional -CODSP- Arquitectura de Metasploit: (Librerías) Librería Rex: Metasploit usa diferentes Librerías, las cuales son la base fundamental del trabajo del Framework, Rex es la librería básica y mas representativa del Framework, y se encarga de la mayoría de tareas, tales como: manejo Sockets y protocolos, tales como: SSL, SMB, HTTP. Librería MSF Base y MSF Base: Estas Librerías son las responsables del funcionamiento y trabajo con las distintas interfaces del Framework, con los Plug-ins y con los Módulos. © www. dsteamseguridad. com

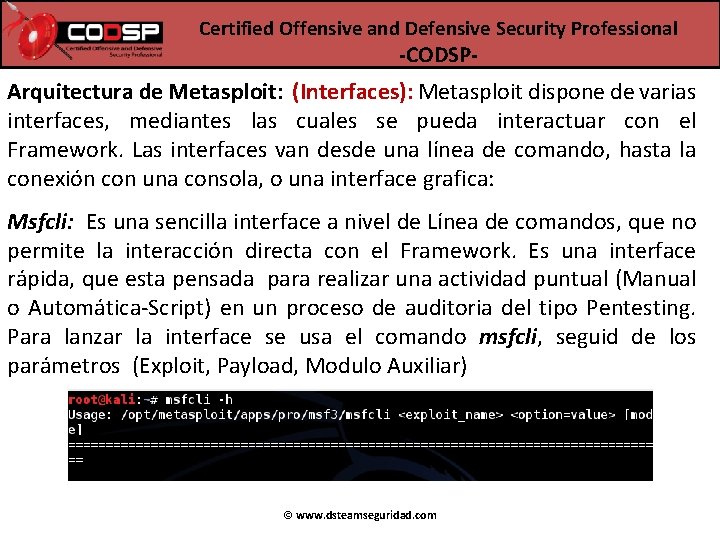

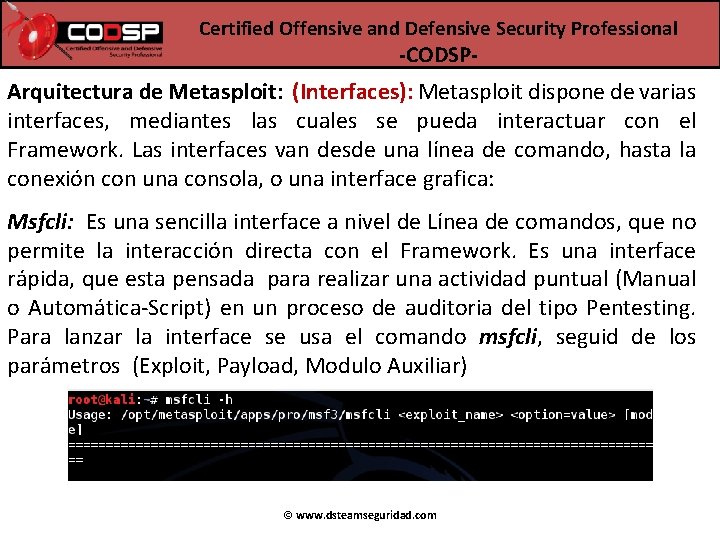

Certified Offensive and Defensive Security Professional -CODSP- Arquitectura de Metasploit: (Interfaces): Metasploit dispone de varias interfaces, mediantes las cuales se pueda interactuar con el Framework. Las interfaces van desde una línea de comando, hasta la conexión con una consola, o una interface grafica: Msfcli: Es una sencilla interface a nivel de Línea de comandos, que no permite la interacción directa con el Framework. Es una interface rápida, que esta pensada para realizar una actividad puntual (Manual o Automática-Script) en un proceso de auditoria del tipo Pentesting. Para lanzar la interface se usa el comando msfcli, seguid de los parámetros (Exploit, Payload, Modulo Auxiliar) © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Explotación de Vulnerabilidades. (Comandos nivel base de datos) EJEMPLOS Y PRUEBAS DE CONCEPTO © www. dsteamseguridad. com

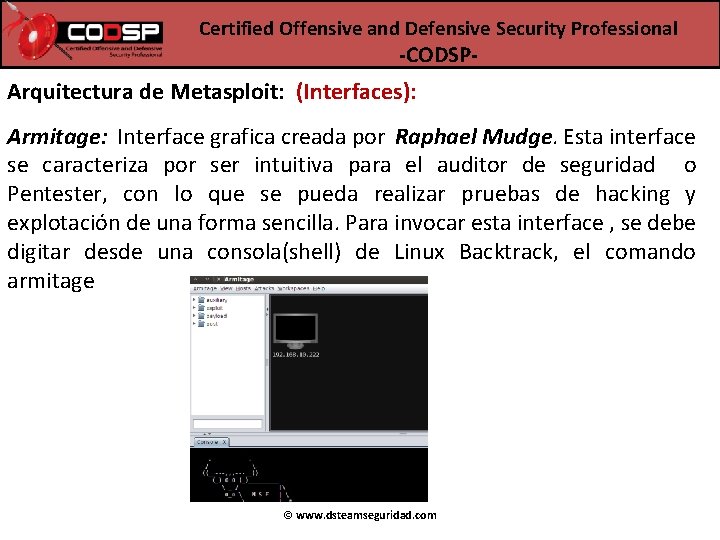

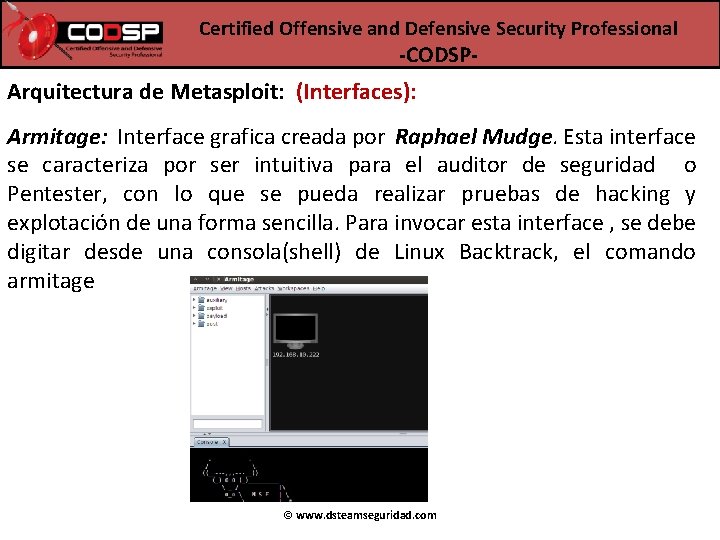

Certified Offensive and Defensive Security Professional -CODSP- Arquitectura de Metasploit: (Interfaces): Armitage: Interface grafica creada por Raphael Mudge. Esta interface se caracteriza por ser intuitiva para el auditor de seguridad o Pentester, con lo que se pueda realizar pruebas de hacking y explotación de una forma sencilla. Para invocar esta interface , se debe digitar desde una consola(shell) de Linux Backtrack, el comando armitage © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional -CODSP- Arquitectura de Metasploit: (Interfaces): Web--UI: Interface grafica creada para trabajar con Metasploit de forma sencilla (Sin usar la Línea de comandos) Esta interface se puede trabajar dentro de la versión de Metasploit Community Edition. © www. dsteamseguridad. com

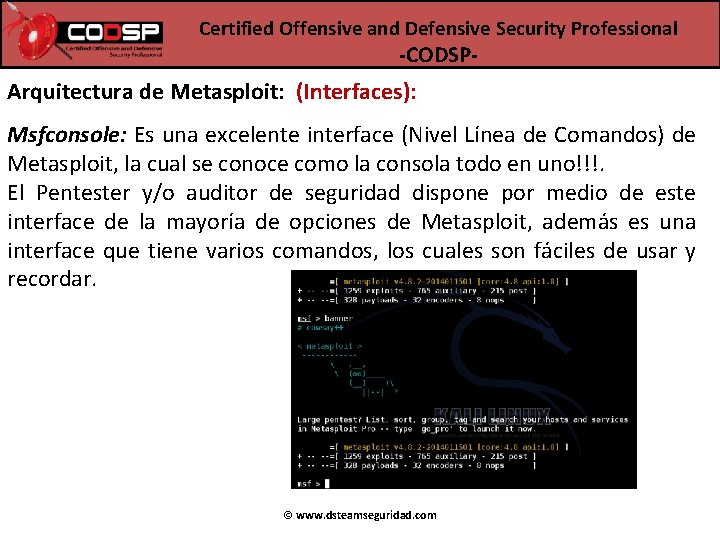

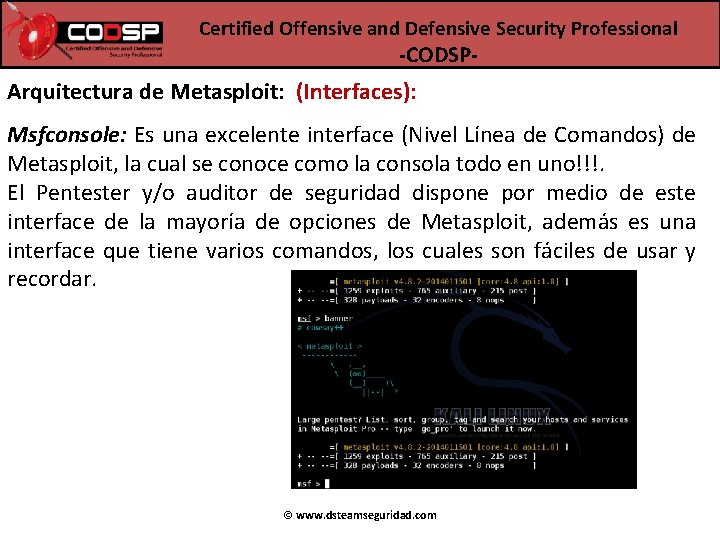

Certified Offensive and Defensive Security Professional -CODSP- Arquitectura de Metasploit: (Interfaces): Msfconsole: Es una excelente interface (Nivel Línea de Comandos) de Metasploit, la cual se conoce como la consola todo en uno!!!. El Pentester y/o auditor de seguridad dispone por medio de este interface de la mayoría de opciones de Metasploit, además es una interface que tiene varios comandos, los cuales son fáciles de usar y recordar. © www. dsteamseguridad. com

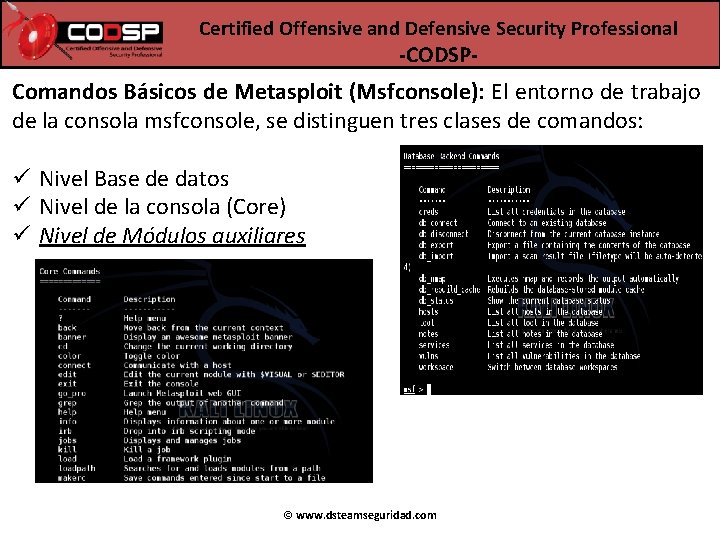

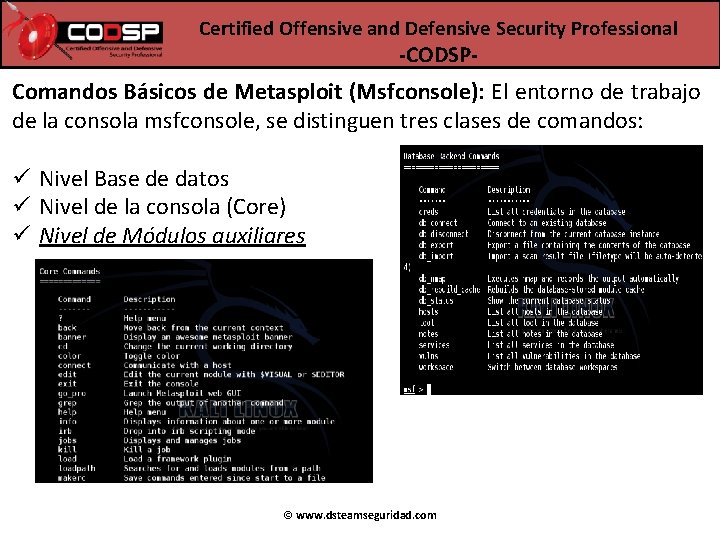

Certified Offensive and Defensive Security Professional -CODSP- Comandos Básicos de Metasploit (Msfconsole): El entorno de trabajo de la consola msfconsole, se distinguen tres clases de comandos: ü Nivel Base de datos ü Nivel de la consola (Core) ü Nivel de Módulos auxiliares © www. dsteamseguridad. com

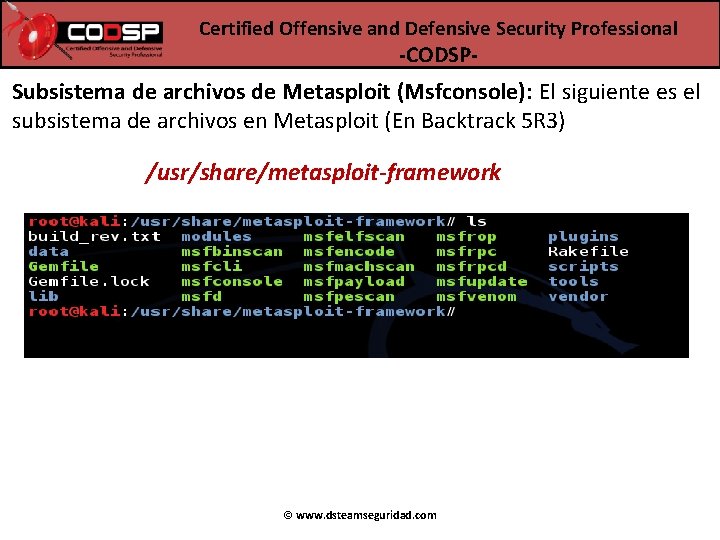

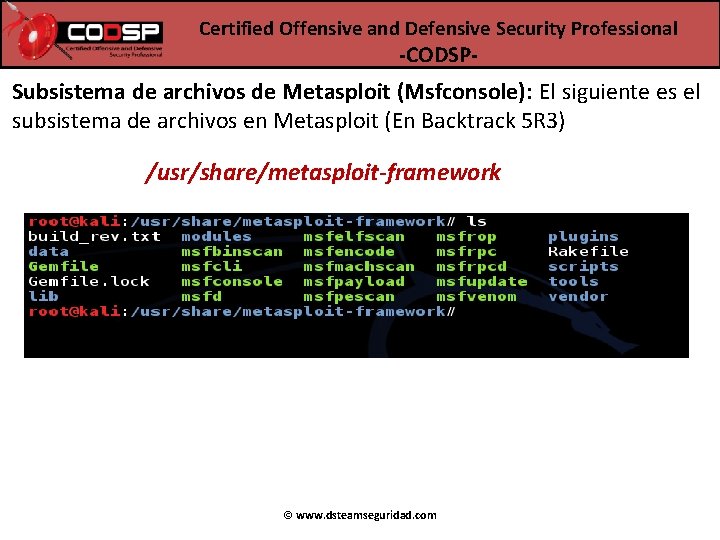

Certified Offensive and Defensive Security Professional -CODSP- Subsistema de archivos de Metasploit (Msfconsole): El siguiente es el subsistema de archivos en Metasploit (En Backtrack 5 R 3) /usr/share/metasploit-framework © www. dsteamseguridad. com

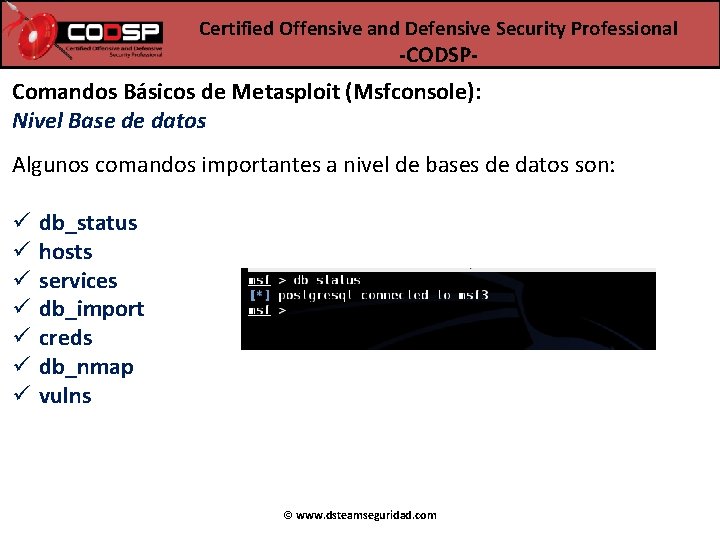

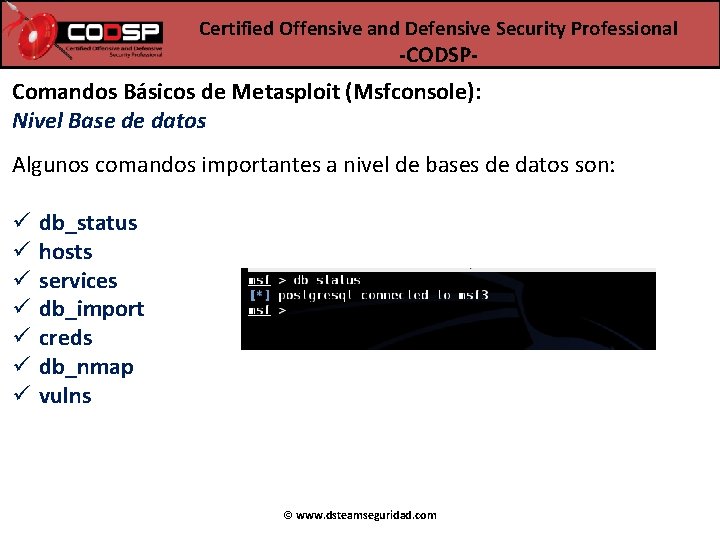

Certified Offensive and Defensive Security Professional -CODSP- Comandos Básicos de Metasploit (Msfconsole): Nivel Base de datos Algunos comandos importantes a nivel de bases de datos son: ü ü ü ü db_status hosts services db_import creds db_nmap vulns © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Explotación de Vulnerabilidades. (Comandos nivel base de datos) EJEMPLOS Y PRUEBAS DE CONCEPTO © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional -CODSP- Comandos Básicos de Metasploit (Msfconsole): Nivel de core Algunos comandos importantes a nivel de core son: ü ü ü ü search show use set unset back banner info check exploit sessions jobs run © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Explotación de Vulnerabilidades. (Comandos nivel base de datos) EJEMPLOS Y PRUEBAS DE CONCEPTO © www. dsteamseguridad. com

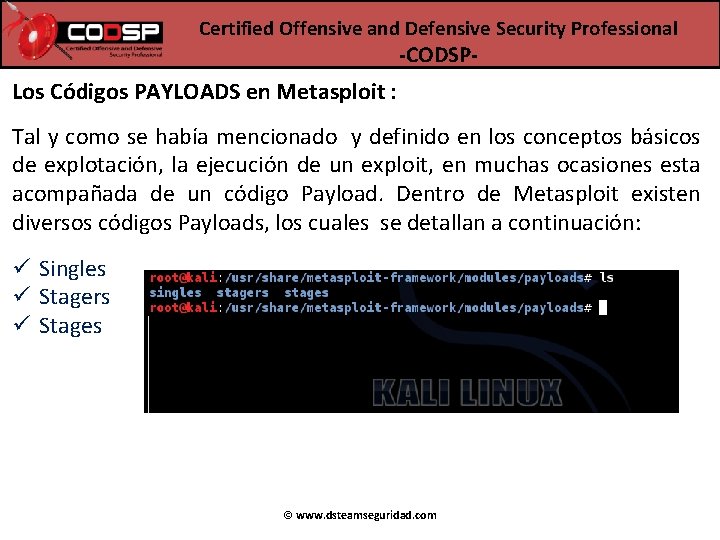

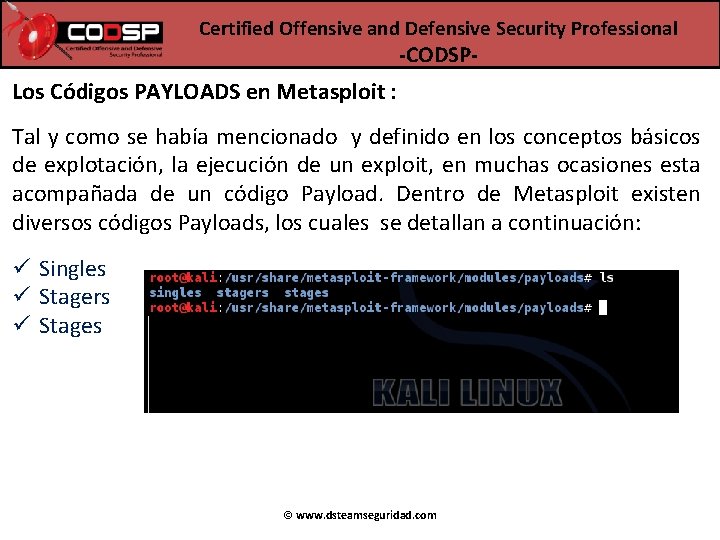

Certified Offensive and Defensive Security Professional -CODSP- Los Códigos PAYLOADS en Metasploit : Tal y como se había mencionado y definido en los conceptos básicos de explotación, la ejecución de un exploit, en muchas ocasiones esta acompañada de un código Payload. Dentro de Metasploit existen diversos códigos Payloads, los cuales se detallan a continuación: ü Singles ü Stagers ü Stages © www. dsteamseguridad. com

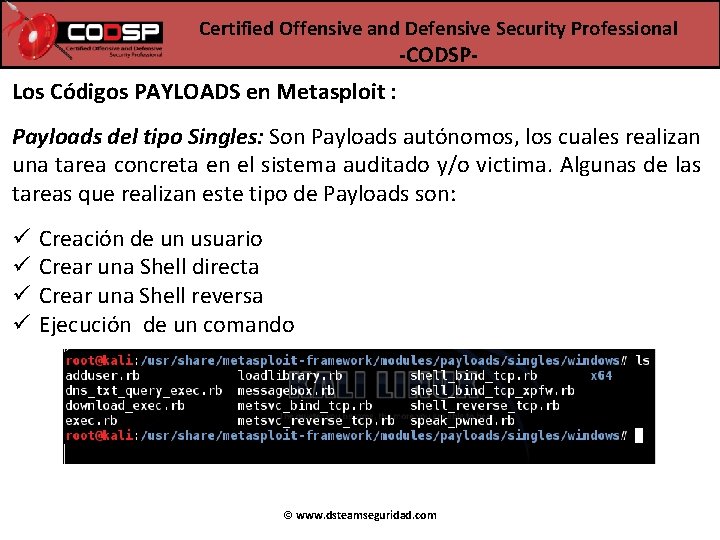

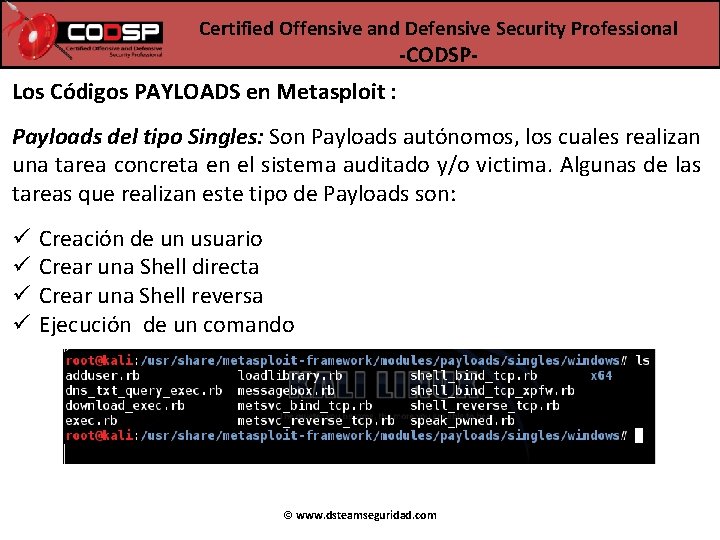

Certified Offensive and Defensive Security Professional -CODSP- Los Códigos PAYLOADS en Metasploit : Payloads del tipo Singles: Son Payloads autónomos, los cuales realizan una tarea concreta en el sistema auditado y/o victima. Algunas de las tareas que realizan este tipo de Payloads son: ü ü Creación de un usuario Crear una Shell directa Crear una Shell reversa Ejecución de un comando © www. dsteamseguridad. com

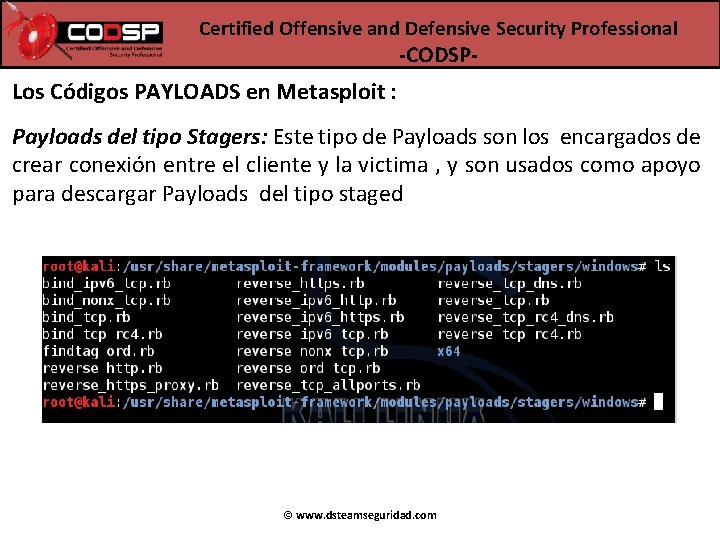

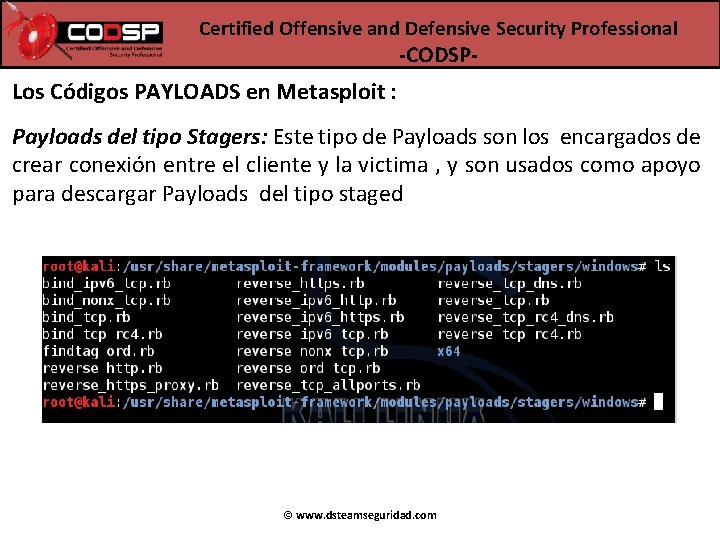

Certified Offensive and Defensive Security Professional -CODSP- Los Códigos PAYLOADS en Metasploit : Payloads del tipo Stagers: Este tipo de Payloads son los encargados de crear conexión entre el cliente y la victima , y son usados como apoyo para descargar Payloads del tipo staged © www. dsteamseguridad. com

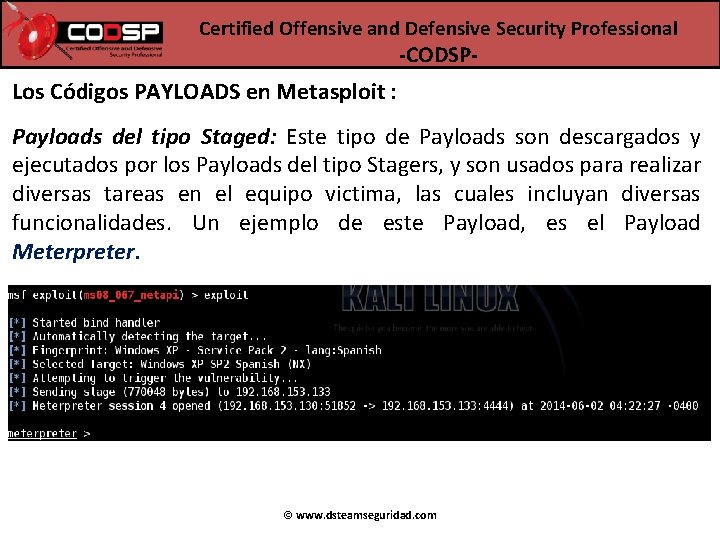

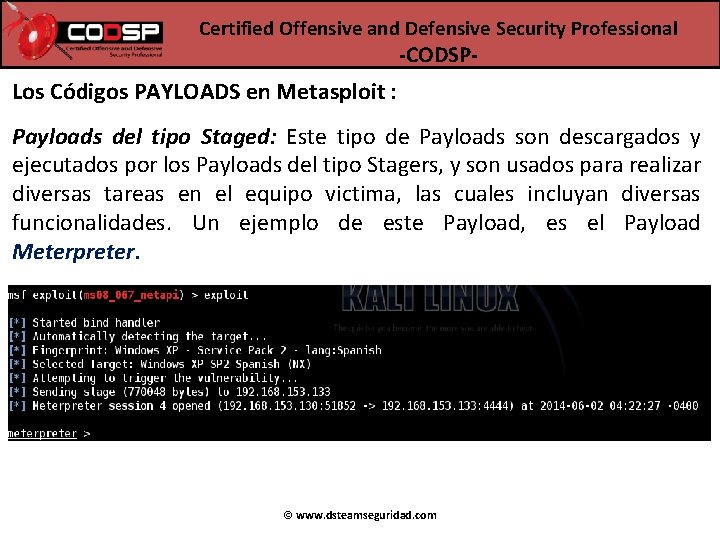

Certified Offensive and Defensive Security Professional -CODSP- Los Códigos PAYLOADS en Metasploit : Payloads del tipo Staged: Este tipo de Payloads son descargados y ejecutados por los Payloads del tipo Stagers, y son usados para realizar diversas tareas en el equipo victima, las cuales incluyan diversas funcionalidades. Un ejemplo de este Payload, es el Payload Meterpreter. © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Explotación de Vulnerabilidades. : Configurando y Lanzando Exploits-Payloads EJEMPLOS Y PRUEBAS DE CONCEPTO © www. dsteamseguridad. com

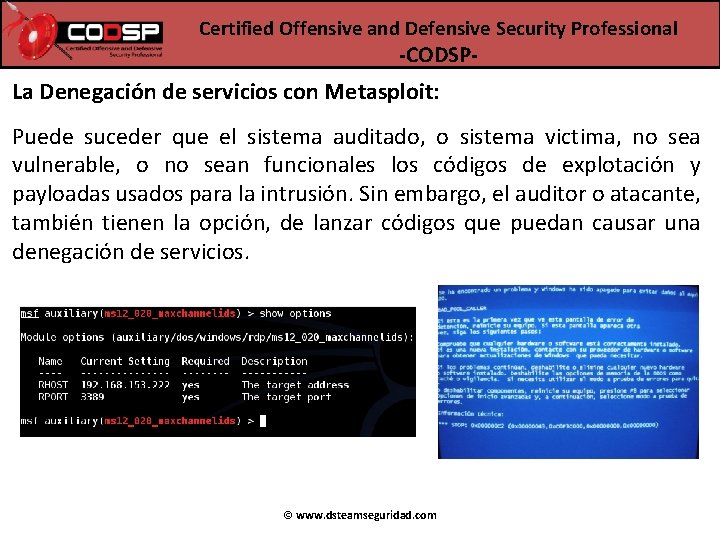

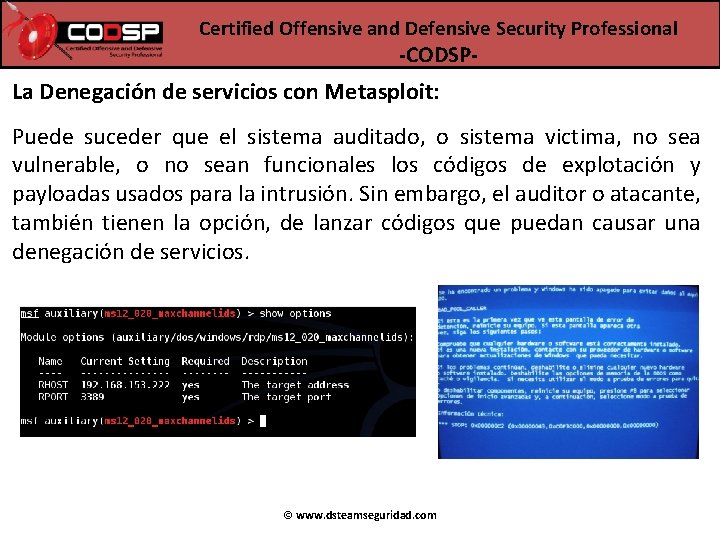

Certified Offensive and Defensive Security Professional -CODSP- La Denegación de servicios con Metasploit: Puede suceder que el sistema auditado, o sistema victima, no sea vulnerable, o no sean funcionales los códigos de explotación y payloadas usados para la intrusión. Sin embargo, el auditor o atacante, también tienen la opción, de lanzar códigos que puedan causar una denegación de servicios. © www. dsteamseguridad. com

Certified Offensive and Defensive Security Professional - Entrenamiento E-learning - Explotación de Vulnerabilidades. : Configurando y Lanzando una exploit que cause Denegación de servicios EJEMPLOS Y PRUEBAS DE CONCEPTO © www. dsteamseguridad. com