Apresentao do Professor Nome Walter Pereira de Carvalho

- Slides: 76

Apresentação do Professor Nome: – Walter Pereira de Carvalho • • – 43 anos de idade – 26 anos de magistério – 21 anos na área de TI Formação Acadêmica: (Mackenzie): – Física; – Administração de Empresas; – Direito. Ocupação: – Consultor, Instrutor e Analista de Sistemas ( Atividade Empresarial ); – Professor de Análise de Sistemas OO / UML, Linguagem de Programação ( COBOL, VB. NET, ASP. NET, C e Assembly), Direito Civil, Penal e Tributário, Gestão de Custos e Estoques, Engenharia Econômica e Cálculo Diferencial e Integral em cursos de Pós. Graduação / MBA. ______________________________________ _

Conteúdo da Palestra 1. Conceito formal de crime 2. Espécies de crimes 3. Projeto de Lei dos crimes digitais 4. Direitos Autorais 5. Pirataria 6. Segurança Bancária ______________________________________ _

Conceito Formal de Crime • Ciências Penais – Princípio da Legalidade • Não há crime sem previa lei que o defina – Princípio da Anterioridade • Não pena sem prévia cominação legal ______________________________________ _

Tipo Penal • Refere-se a conduta, em abstrato, descrita na lei, sob a qual aplica-se os ditames definidos. • É importante ressaltar que somente as condutas descritas no tipo são incriminadas. • Não há interpretação analógica de tipo penal. • Cabe analogia apenas em benefício do réu. • Se a conduta não estiver plenamente contida no tipo penal, será considerada ATIPICA, não passível de penalidade. ______________________________________ _

Crime • É fato tipico e antijuridico • Culpabilidade – É a medida do grau de intencionalidade da conduta do agente. – Exceções: • Excludentes de ilicitude – Exercício regular de um direito – Legitima defesa própria e de terceiros – Estado de necessidade ______________________________________ _

Crime Culposo e Doloso • A lei assim os definem e é função do grau de intencionalidade da conduta. • Crime Doloso => Dolo • Crime Culposo => Culpa ______________________________________ _

Crime Doloso • É o crime onde o agente se manifesta de forma livre e consciente, no sentido de produzir a conduta incriminada. • O dolo pode ser classificado de várias modalidades e analisado de várias formas que fogem ao nosso escopo. Todavia, veremos os principais. ______________________________________ _

Espécies de Dolo • Dolo Direto – Ocorre quando o evento criminoso corresponde à vontade do sujeito ativo. • Dolo Eventual – O agente assume o risco na conduta de produzir o resultado danoso. ______________________________________ _

Crimes Culposos • A lei assim o define, e se manifesta mediante a observância dos seguintes elementos pertinentes: – Negligência – Imprudência – Imperícia ______________________________________ _

Relação entre Dolo e Culpa – Refere-se ao liame entre Culpa Consciente e Dolo Eventual. – Ex. : Acidente de automóvel • Acelerando no semáforo • Brecando no semáforo • Ambos produzem o evento morte na vitima ______________________________________ _

Crime Formal e Material • São formas de classificação do crime em razão do resultado da conduta. • Há crimes que somente se aperfeiçoam mediante a obtenção de um resultado – Ex. : homicídio • Há outros que apenas a conduta inicial já é incriminada. ______________________________________ _

Crime Material • É o crime, definido em lei, cujo aperfeiçoamento da-se mediante a obtenção do resultado. • Caso seja impedido antes de aperfeiçoado, será considerado o crime na modalidade tentada. – Ex: Roubo, Furto ______________________________________ _

Crime Formal • São crimes onde a conduta em si já é incriminada. • Não há a necessidade de um resultado para o aperfeiçoamento do crime. – Exemplo: Estorsão • São crimes que jamais admitem a punição pela tentativa. ______________________________________ _

Iter criminis • É o caminho seguido no crime. • Fases: – Cogitação – Preparação – Execução – Consumação – Exaurimento ______________________________________ _

Caminho do crime • As fases de: cogitação e preparação consistem em atos preparatórios e não são puníveis. • Assim, a conduta criminosa somente existe a partir da fase de execução. • Os atos preparatórios podem não implicar no cometimento de crimes. ______________________________________ _

Espécies de Lei • Lei Geral – Código Penal • Lei Especial – Lei dos crimes hediondos, tráfico de drogas e. . . • A lei especial prevalece sobre a lei geral. ______________________________________ _

Crimes Digitais • Não há definição legal especifica, mas sim doutrinária. • São crimes cujo meio de ação são equipamentos de comunicação digital – Ex. : Telefones e Computadores • O meio digital é o instrumento para o cometimento do crime. • É denominado como: Crime de Oportunidade ______________________________________ _

Crimes Digitais • Os crimes tipificados na maioria dos casos são: – Violação de comunicação – Falsidade Ideológica – Crimes Patrimoniais • Estelionato • Furto – Crimes contra a honra • Calunia • Injuria • Difamação ______________________________________ _

Crimes Digitais • Toda a tecnologia envolvida busca obter as informações que permitam o acesso ao patrimônio de outrem. • Maiores perdas: – Contas bancárias – Cartões de crédito – Comércio eletrônico – Espionagem comercial e/ou industrial ______________________________________ _

Crimes Digitais • A punição somente se dá quando a conduta desempenhada estiver contida no tipo penal, o que dificulta os julgamentos em razão da especialização do criminoso e das quadrilhas organizadas. • Ainda, os tribunais esbarram em questões de Soberania dos Estados envolvidos nos processos de crimes digitais. ______________________________________ _

Crimes Digitais • O Brasil tem hoje a marca de ser um dos paises que tem o melhor sistema digital do mundo nos setores: bancários e politicos ( urna eletrônica ), mas também é um dos maiores celeiros de criminosos digitais do Mundo. • “O Brasil está se tornando um laboratório para crimes de informática porque prolifera o crime organizado no país e as leis para prevenir crimes digitais são poucas e ineficazes”. The New York Times, outubro de 2003. ______________________________________ _

Crimes Digitais • crimes atualmente perpetrados com o uso de alta tecnologia: – O estelionato em todas as suas formas, – lavagem de dinheiro, os crimes do colarinho branco, furto, – serviços subtraídos, o contrabando, a pornografia infantil, invasões de privacidade, apologia de crimes, violações à propriedade intelectual ou industrial, violações à Lei do Software, pichações em sites oficiais do governo, vandalismo, sabotagem, dano, propagação de vírus de computador, – a pirataria em geral, espionagem, tráfico de armas e drogas, lesões a direitos humanos (terrorismo, crimes de ódio, racismo, etc), destruição de informações, jogos ilegais, – Outros em desenvolvimento. . . ______________________________________ _

Projeto de Lei dos Crimes Digitais ______________________________________ _

Projeto de Lei • Inicial: Projeto de Lei 84/1997 – Lei especial sobre os crimes digitais – Abrangências • Definição de meio digital, dado, informação • Profissionais do meio digital • Tipicidade dos crimes ligados a sistema de informação ______________________________________ _

Projeto de Lei • Sofreu várias emendas, inclusive alterando em parte o Código Penal • Aprovado na Câmara dos Deputados em 2003, aguarda votação no Senado – Motivo: Pauta congestionada por MPs do executivo • Se aprovado, ainda assim não atenderá de plano as demandas sociais e negocias, pois já padece de melhorias em razão da inovação tecnológica. ______________________________________ _

Projeto de Lei • Problemas ligados ao crime digital com a legislação atual – Imputabilidade penal – Morosidade na adequação do fato à norma – Ausência de tipos penais específicos • Muitas condutas serão tipificadas pela conduta abstrata descrita em outra norma, que exigem a conduta presencial do agente. – Questões de direito internacional ligadas a extradição de criminosos • O Brasil só extradita para cumprimento de penas sobre condutas aqui incriminadas. ______________________________________ _

Direito Autoral • Conceito – O direito autoral é o reconhecimento de paternidade , naturalmente concedido a uma obra original de caráter intelectual ou artístico, ao seu criador. ______________________________________ _

Direito Autoral • Fundamento Jurídico – Lei 9. 610 de 19/02/1998 • Define e regula as questões ligadas a matéria – Direito Autoral de Software • Lei do Software 9609 de 19/02/1998 – Dá as características legais ao software quanto ao reconhecimento de sua autoria. ______________________________________ _

Registro do Software • O objetivo do registro de um Software é proteger a criação intelectual de um programa operável em computadores (ou para utilização nestes, sistemas de informatização e controle similares e afins) da reprodução de cópias não autorizadas, da venda e ou uso indevido de todo e qualquer programa de computador ou mesmo, apenas parte destes. • Para que se possa garantir a exclusividade na produção, uso e comercialização de um programa de computador, o interessado poderá apresentar seu pedido ao INPI, em formulário próprio. Por estar no âmbito do Direito Autoral, diferentemente dos casos de marcas e patentes, o registro dos programas de computador feitos no Brasil tem reconhecimento internacional. O título do programa é protegido juntamente com o programa "em si", isto quer dizer que há a prerrogativa de um só procedimento ou registro poder proteger-se tanto o produto quanto o nome comercial. • ______________________________________ _

Direito Autoral • Tipos de direitos autorais – Os direitos autorais abrangem as mais variadas áreas da criação intelectual e expressão artística do homem, como: software, literatura, poesia, música, teatro, escultura, pintura, desenho, arquitetura, fotografia, etc. • A proteção para qualquer direito autoral está intrinsecamente ligado a obra. A proteção consiste em reconhecer-se a autoria ______________________________________ _

Direito Autoral • Licenciamento e cessão É a possibilidade, legalmente, concedida através de um contrato ou acordo particular outorgada a um terceiro de publicar ou reproduzir uma obra protegida por Direitos Autorais. • Este tipo de contrato é chamado de cessão de direitos ou licenciamento. ______________________________________ _

Direito Autoral • Quem é um autor? – Sob a lei de direitos autorais, o criador da expressão original em um obra é seu autor. – O autor também é o proprietário dos direitos sobre a obra, a menos que haja um acordo ou contrato escrito pelo qual o autor nomeia ou transfere os direitos autorais a outra pessoa ou entidade, como um editor. – Em casos de obras produzidas sob contrato prévio (encomenda), o empregador ou contratante é considerado o proprietário da obra. ______________________________________ _

Direito Autoral • Os Direitos Autorais são transferíveis? – Sim. Como qualquer outra propriedade, tudo ou parte dos direitos de uma obra podem ser transferidos de um para outro proprietário. • Como obtenho Royalties ? – A obtenção dos Royalties sobre a comercialização das cópias de uma obra, normalmente é uma questão de acordos privados entre um autor e um editor. Dependem, portanto, de um contrato bem elaborado entre as partes. O contrato apropriado para o caso de comercialização de um Software é o contrato de TRANSFERENCIA DE TECNOLOGIA. ______________________________________ _

Pirataria • Conceito – Tomar como sua a propriedade intelectual de outrem, com o objetivo de obter vantagem patrimonial indevida. • • Uso de marcas famosas Uso similar de imagem de produto Plágio de obra cultural Cópia indevida de produtos consagrados ______________________________________ _

Pirataria • • • Os produtos piratas consomem 58% do mercado mundial de marcas. Produtos pirateados – Software – Medicamentos – Auto peças e outros. . Quem perde: – Consumidor • Produtos de baixa qualidade, baixa durabilidade e/ou resistência, sem efeito pleno – Estado • Deixa de arrecadar tributos e mesmo não tem controle sobre a qualidade dos produtos que a sociedade está utilizando. ______________________________________ _

Pirataria • Quem ganha: – Crime organizado • • Detêm os meios de produção na origem Controla a internacionalização Controla a distribuição nos pontos de venda Mecanismo: – Corrupção política – Tráfico de escravos – Lei da máfia • Organizações Criminosas – Máfia italiana ( Camorra, Nhandretta, Cosa Nostra ) – Yakusa – Tríades chinesas ______________________________________ _

Pirataria • Em relação ao crime organizado é hoje tida como atividade de Estado. • Possuem alta liquidez econômica • Tem por objetivo desmoralizar as marcas que investem em pesquisa e tecnologia, acentuando as dificuldades empresariais de vários setores. ______________________________________ _

Pirataria • No Brasil o decreto de 13/03/2001 institui o Comitê Interministerial de Combate à Pirataria, cujo objetivo é centralizar as atividades de acompanhamentos, bem como propor medidas de coibição junto aos diversos organismos estatais nas esferas Federal, Estadual e Municipal • As ações não foram eficazes em razão do alto índice de desemprego formal e da política assistencialista estatal da atual gestão administrativa federal. ______________________________________ _

Pirataria • Paradoxo – O produto pirata é tido como alternativa ao original, em razão do preço. – No software: O MS-Windows é pago e o Linux é gratuíto. – Por quê persiste a pirataria do MSWindows? ______________________________________ _

Pirataria • Salvo melhor juízo: – A empresa que pilhou a HP na questão da interface gráfica e mouse em conjunto com a Apple. E que vendeu aquilo que não tinha. ( DOS => PC ou MS ) deve utilizar a pirataria em proveito próprio no sentido da formação de mão de obra, barata, para o mercado garantir o monopólio dos produtos da gigante mundial do software. – Este princípio é o mesmo utilizado para a formação de viciados em narcóticos. ______________________________________ _

Bancos • Economia atual: mais de 80% das transações estão relacionadas ao sistema financeiro => Bancos • Transações diárias na ordem de grandeza de 10. 000 • Elevado número de correntistas – Ainda, que boa parte da população esteja à margem do sistema. ______________________________________ _

Bancos • É possível o atendimento pessoal para todos os correntistas ? – Extratos – Cheques – Pagamentos – Saques ( locais e remotos ) ______________________________________ _

Bancos • Solução: – Atendimento descentralizado – Serviços em “quiosques” – Acesso discado – “client-server” – Acesso WEB • Benefícios – Realizar o serviço – Comodidade para o cliente ______________________________________ _

Bancos • O que acontece com o sistema bancário com a perda da credibilidade no Internet Banking e/ou Caixas Eletrônicos? • Resposta: COLAPSO ______________________________________ _

Bancos • Responsabilidade objetiva – Inversão do ônus da prova na relação com o cliente – Código de Defesa do Consumidor • Investimento de 5% do lucro em Segurança • Não deixar gerar expectativa negativa quanto a credibilidade do sistema junto à população ______________________________________ _

Bancos • Reuniões e Campanhas periódicas sobre orientação ao usuário quanto ao uso dos processos de automação. • Investimentos constantes em melhorias dos processos internos de automação. • Criação de Comitê Interno de Fraudes ______________________________________ _

Bancos • Riscos da Atividade – Risco de crédito – Risco de mercado – Risco Operacional • A partir de 2005, ficam obrigados a prestar informações sobre as atividades operacionais, buscando medir o risco operacional => Projeto Basiléia 2 ______________________________________ _

Bancos • Principais Riscos Operacionais – Operações de Off-Shore maliciosas – Operações de Lavagem de Dinheiro • • • Narcotráfico Contrabando Terrorismo Corrupção Política Caixa 2 de empresas ______________________________________ _

Engenharia Social • O conceito de engenharia social traduz a ação de uma pessoa mal intencionada se passar por uma ou mais pessoas, enganando os colaboradores de uma organização. • Por mais extraordinário que possa parecer, o método mais simples, mais usado e, infelizmente, mais eficiente de se descobrir uma senha é perguntando! ______________________________________ _

Engenharia Social • É um conjunto de técnicas de comunicação social elaboradas para obtenção de informações privilegiadas sobre: – Organização – Pessoa • Fundamentos: – Sociologia – Psicologia ______________________________________ _

Engenharia Social • É um meio fraudulento de obtenção de dados para consecução de outras fraudes. • Fraudes – Advance Fee • Fraude imediata, obtem-se a vantagem patrimonial “abinitio” – Capital Vanice • Fraude interativa, obtem-se vantagem patrimonial mediante uma série de ações sucessivas. ______________________________________ _

Engenharia Social • Como evitar: – Não divulgar sob nenhuma hipótese dados que possam vir a compôr uma informação útil. – Treinamento dos profissionais de atendimento ao público, com limites as informações operadas. • Ex. Operador de Telemarketing – Adm. de cartões de crédito – Help-Desk ______________________________________ _

Segurança Bancária • as fraudes eletrônicas representaram 300 milhões de reais em 2005, segundo dados da Febraban. • Existem três formas de se realizar uma fraude na internet. – Atacando o servidor, – interceptando dados durante a transmissão e – usando técnicas e táticas para roubar informações do usuário final. Para os bancos, os dois primeiros itens estão fortemente protegidos e o elo mais fraco dessa corrente é o usuário final, que não se previne ou toma atitudes preventivas para evitar a falha. ______________________________________ _

Segurança Bancária • As duas formas mais comuns, no Brasil, segundo a Febraban, são o scam e o phishing, ambos técnicas por e-mail. • O scam é geralmente um e-mail com uma mensagem falsa, ou com um cavalo-de-tróia, ou um arquivo, que se instalado na máquina do usuário, passa a coletar informações do usuário. • O phishing também é um e-mail, com um link que leva para um site falso, porém muito parecido com o original. Nele, o usuário digita suas senhas, que são armazenadas em um servidor e depois usadas pelo fraudador para fazer transferências ou compras. ______________________________________ _

Segurança Bancária • • Proteção: – Sistema Operacional atualizado • Preferencialmente com NTFS – Software Antivirus – Firewall Pessoal – bem configurado – Não usar softwares de mensagem Instantanea (ICQ, MSN, Yahoo ) – Não usar software peer-to-peer ( Emule, Kazza ) – Não abrir Emails desconhecidos ( Não ser curioso em demasia ) – Não visitar sites que exijam instalação de plug-ins para acessa-los Caso não vá utilizar o computador em operações de E-Commerce ou Bancárias o uso de tudo isso é livre, com o risco assumido pelo usuário. ______________________________________ _

Segurança Bancária • Como o processo ocorre no micro – Páginas HTML • Estática • Dinâmica => DHTML – Controles • Applet • Active. X – Instalação • Depende de ato volitivo do usuário • Somente controles com certificado de autenticação e de fontes seguras ______________________________________ _

Segurança Fiscal • Refere-se a vazamento dos perfís sócio econômico dos contribuintes do fisco federal, estadual e ou municipal. • É comum conseguir em bancas de ambulantes, CDs com informações do IRPF, por exemplo ______________________________________ _

Segurança Fiscal • Também é comum o contribuinte receber Email para regularização de pendências fiscais • Em todas o risco é iminente, pois tais informações retratam o caráter patrimonial do contribuinte e estas são de grande valia para o crime organizado na Indústria de Sequestros. ______________________________________ _

Segurança Fiscal • Dica: – Para saber se há vazamento de informações no fisco federal, crie uma conta de email para uso apenas na Declaração de Imposto de Renda Pessoa Física. – Depois é só aguardar as ofertas em spams ______________________________________ _

Fraudes • Situação 1 - o usuário recebe um e-mail ou ligação telefônica, de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco. Neste e-mail ou ligação telefônica o usuário é persuadido a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito. ______________________________________ _

Fraudes • Situação 2 - o usuário recebe um e-mail, cujo remetente pode ser um suposto funcionário, gerente, ou até mesmo uma pessoa conhecida, sendo que este email contém um programa anexado. A mensagem, então, solicita que o usuário execute o programa para, por exemplo, obter acesso mais rápido a um site de comércio eletrônico ou ter acesso a informações mais detalhadas em sua conta bancária. Então: ______________________________________ _

Fraudes • Teclas digitadas: um programa pode capturar e armazenar todas as teclas digitadas pelo usuário, em particular, aquelas digitadas logo após a entrada em um site de comércio eletrônico ou de Internet Banking. Deste modo, o programa pode armazenar e enviar informações sensíveis (como senhas de acesso ao banco ou números de cartões de crédito) para um atacante; ______________________________________ _

Fraudes • Posição do cursor e tela: alguns sites de Internet Banking têm fornecido um teclado virtual, para evitar que seus usuários utilizem o teclado convencional e, assim, aumentar o nível de segurança na realização de transações bancárias via Web. O fato é que um programa pode armazenar a posição do cursor e a tela apresentada no monitor, nos momentos em que o mouse foi clicado. Estas informações permitem que um atacante, por exemplo, saiba qual foi a senha de acesso ao banco utilizada pelo usuário; ______________________________________ _

Fraudes • Webcam: um programa pode controlar a Webcam do usuário, direcionando-a para o teclado, no momento em que o usuário estiver acessando um site de comércio eletrônico ou de Internet Banking. Deste modo, as imagens coletadas (incluindo aquelas que contém a digitação de senhas ou número de cartões de crédito) podem ser enviadas para um atacante. ______________________________________ _

Fraudes • Situação 3 - um atacante compromete o servidor de nomes do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro. Neste caso, um atacante pode monitorar todas as ações do usuário, incluindo, por exemplo, a digitação de sua senha bancária ou do número de seu cartão de crédito. É importante ressaltar que nesta situação normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro) e o endereço mostrado no browser do usuário poderá ser diferente do endereço correspondente ao site verdadeiro; ______________________________________ _

Fraudes • Situação 4 - o usuário pode ser persuadido a acessar um site de comércio eletrônico ou de Internet Banking, através de um link recebido por e-mail ou em uma página de terceiros. Este link pode direcionar o usuário para uma página Web falsificada, semelhante ao site que o usuário realmente deseja acessar. A partir daí, um atacante pode monitorar todas as ações do usuário, incluindo, por exemplo, a digitação de sua senha bancária ou do número de seu cartão de crédito. Também é importante ressaltar que nesta situação normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro) e o endereço mostrado no browser do usuário será diferente do endereço correspodente ao site verdadeiro; ______________________________________ _

Fraudes • Situação 5 - o usuário, ao utilizar computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, pode ter todas as suas ações monitoradas (incluindo a digitação de senhas ou número de cartões de crédito), através de programas especificamente projetados para este fim (como visto na situação 2). • Apesar de existirem todas estas situações de risco, também existem alguns cuidados, relativamente simples, que podem e devem ser seguidos pelos usuários ao acessarem sites de comércio eletrônico e Internet Banking, de modo a evitar que fraudadores utilizem seus dados (principalmente dados sensíveis). ______________________________________ _

• • Pode não ter sido direito, mas é o DIREITO Pode não corresponder aos nossos anseios Pode não ser realmente o que deveria ser Poderia ser melhor – Cabe a cada um de nós a mudança, primeiro no comportamento como cidadão, depois na urna, escolhendo cada vez melhor. – “Tu és responsável por aquele que cativas” » ( Pequeno Príncipe ) ______________________________________ _

Bibliografia • • • CF-1988 Código Penal Código de Defesa do Consumidor Legislação ordinária de Direito Autoral e Software Portal Terra, Agencia Estado, Globo, Folha Sites: Jus navigandi, Symantec, Febraban e NYTimes • Experiência profissional do professor em 20 anos de TI ______________________________________ _

Professor raphael carvalho

Professor raphael carvalho Escola secundária professor herculano de carvalho

Escola secundária professor herculano de carvalho Apresentao

Apresentao Parola derivata da pane

Parola derivata da pane Cos'è un nome

Cos'è un nome Promotion from assistant to associate professor

Promotion from assistant to associate professor Lionel carvalho

Lionel carvalho Ana paula carvalho progressiva

Ana paula carvalho progressiva Mariana carvalho barbosa

Mariana carvalho barbosa Signe de rivero carvalho

Signe de rivero carvalho Carlos eduardo carvalho lima

Carlos eduardo carvalho lima Tales de carvalho

Tales de carvalho Maria miguel carvalho

Maria miguel carvalho Aracy de carvalho

Aracy de carvalho Hipoplasia malar

Hipoplasia malar Pedro telhado pereira

Pedro telhado pereira Pereira

Pereira Pedro telhado pereira

Pedro telhado pereira Pereira passos

Pereira passos Criticas de gil vicente farsa de ines pereira

Criticas de gil vicente farsa de ines pereira Vitalino e seus filhos fazendo bonecos

Vitalino e seus filhos fazendo bonecos Fernando leal pereira

Fernando leal pereira Douglas pereira da silva

Douglas pereira da silva Dra silvia pereira

Dra silvia pereira Pedro telhado pereira

Pedro telhado pereira Mathew pereira

Mathew pereira Calotanasia

Calotanasia Polly pereira

Polly pereira Ubirajara pereira rodrigues filho

Ubirajara pereira rodrigues filho Pedro telhado

Pedro telhado Pedro telhado pereira

Pedro telhado pereira Maria lusa

Maria lusa Ignatius pereira journalist

Ignatius pereira journalist Dra gracian li pereira epidemiologista

Dra gracian li pereira epidemiologista Modelo pedagógico de la unellez

Modelo pedagógico de la unellez Cetam

Cetam Fernando leal pereira dos santos

Fernando leal pereira dos santos Marcia pereira

Marcia pereira Sardas pereira

Sardas pereira Maria pereira-fradin

Maria pereira-fradin Pedro telhado

Pedro telhado Pedro telhado

Pedro telhado El clima en pereira

El clima en pereira Pereira

Pereira Excesso de procura

Excesso de procura Estrutura interna e externa da farsa de ines pereira

Estrutura interna e externa da farsa de ines pereira Marcos araujo pereira

Marcos araujo pereira Camila rotta pereira

Camila rotta pereira Geraldo pereira jotz

Geraldo pereira jotz Miguel pereira leite

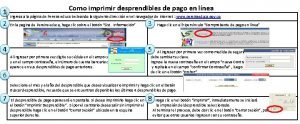

Miguel pereira leite Semipiales desprendible de pago

Semipiales desprendible de pago Minuta patron animada

Minuta patron animada Tipos de cómico farsa de inês pereira

Tipos de cómico farsa de inês pereira Pereira

Pereira Excesso de procura

Excesso de procura Tais pereira de freitas

Tais pereira de freitas Alex pereira siblings

Alex pereira siblings Artigo 606 cpc

Artigo 606 cpc Prelinfa

Prelinfa Sue pereira

Sue pereira Synonym for comment

Synonym for comment Pedro telhado pereira

Pedro telhado pereira Pedro telhado pereira

Pedro telhado pereira Geraldo pereira jotz

Geraldo pereira jotz Orientame pereira

Orientame pereira Dr walter mendoza

Dr walter mendoza Walter benjamin

Walter benjamin Meddpicc

Meddpicc Walter atzori

Walter atzori Walter van trier

Walter van trier Walter jaeger smoke detector

Walter jaeger smoke detector Who invented control charts

Who invented control charts Walter ruttmann

Walter ruttmann The treasure of lemon brown story

The treasure of lemon brown story Hl 045 welding position

Hl 045 welding position Bad boy walter dean myers summary

Bad boy walter dean myers summary To kill a mockingbird chapter 2 setting

To kill a mockingbird chapter 2 setting