Anlise de Riscos Anlise de Riscos Por que

- Slides: 24

Análise de Riscos

Análise de Riscos • Por que as empresas devem fazer uma análise de risco? • Durante o planejamento do futuro da empresa, a alta administração deve garantir que todos os cuidados foram tomados para que seus planos se concretizem. • A formalização de uma análise de risco provê um documento indicador de que este cuidado foi observado.

Análise de Riscos • O resultado da análise de risco dá à organização o controle sobre seu próprio destino – por meio do relatório final, pode-se identificar quais controles devem ser implementados em curto, médio e longo prazo. • Há então uma relação de valor, ativos serão protegidos com investimentos adequados ao seu valor e ao seu risco.

Análise de Riscos • A análise de risco é o processo de identificar os riscos de segurança aos quais a organização pode ser exposta. • Ou seja, é o processo pelo qual são identificados os riscos a que estão sujeitos os dados, os sistemas de informações e as redes de comunicação. • Essa análise é realizada por meio de uma avaliação sistemática, mapeando as ameaças e vulnerabilidades físicas, processuais, tecnológicas e humanas. • A análise de risco fornece à organização uma visão clara dos riscos a que o negócio está exposto, por isso é de fundamental importância para a gestão da empresa.

Análise de Riscos • A verificação dos riscos e os possíveis danos que os mesmos podem causar ajudam, principalmente, na definição da estratégia para criar um ambiente seguro. • Planos de atualização, necessidade de reconfiguração, definição de mudanças e inserções de novos recursos no ambiente são resultantes desse método.

Etapas da Análise de Riscos • A análise de risco se divide em quatro etapas de igual importância, isoladas, essas etapas representam muito pouco ou quase nada. Alinhadas e geridas de forma adequada, podem apontar caminhos seguros na busca do nível adequado de segurança de uma organização. • Essas etapas são: – – Modelagem do negócio. Análise do impacto. Análise da dependência. Análise das ameaças e vulnerabilidades.

Etapas da Análise de Riscos • Modelagem do negócio: determinar que sistemas de informação dão suporte a quais processos corporativos. Mostrar, claramente o que a organização está tentando alcançar e mapeia os sistemas de informação nesse contexto. • Análise de impacto: determinar a sensibilidade de funções chave da organização a falhas quanto à privacidade, integridade e disponibilidade dos sistemas e dados. Serve para identificar os sistemas para os quais se justifica a implantação de proteção excepcional e auxilia a identificar os sistemas para os quais uma análise de risco completa é necessária.

Etapas da Análise de Riscos • Análise de dependência: determinar os pontos de acesso aos sistemas de informação e os recursos que precisam estar disponíveis para que sejam mantidos os serviços associados às funções chaves. • Análise de ameaças e vulnerabilidades: determinar os pontos fracos da configuração do sistema e a probabilidade de ocorrência de eventos que possam explorar as debilidades identificadas, causando impactos em termos de quebra de privacidade, integridade e disponibilidade dos dados e sistemas.

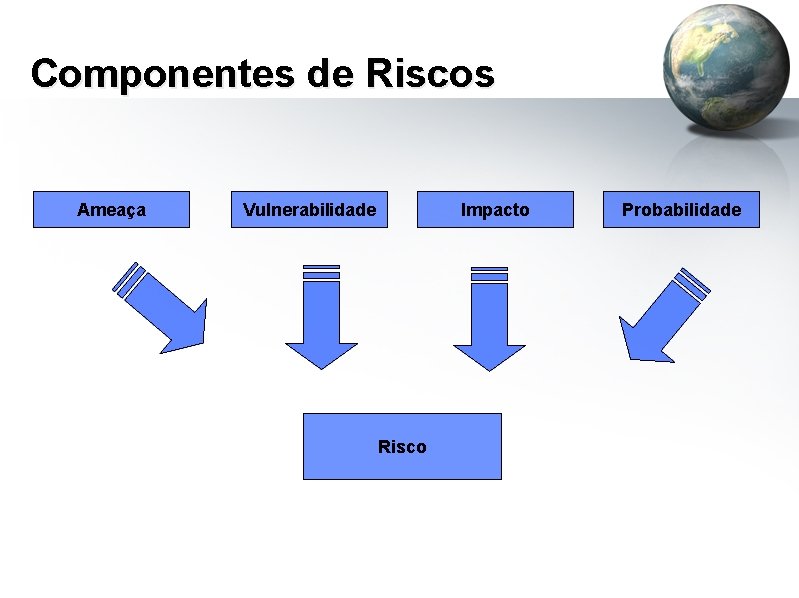

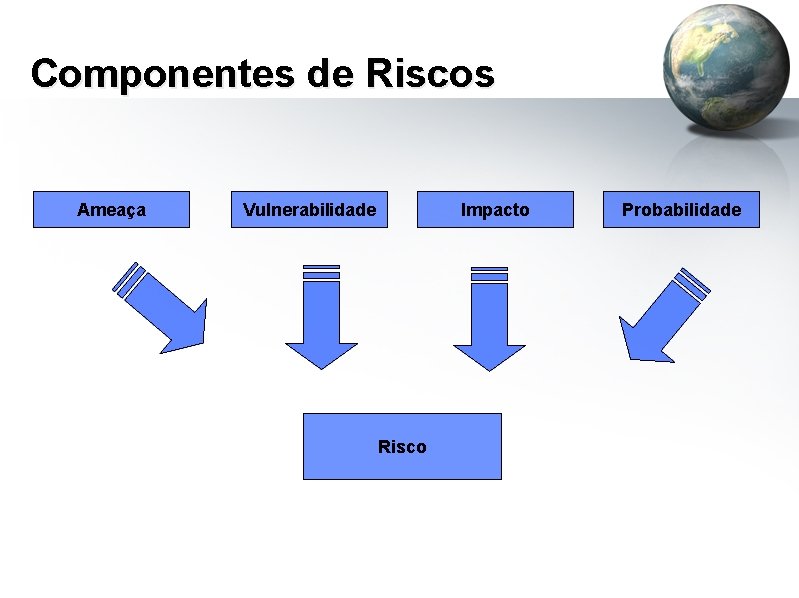

Análise de Riscos • O risco é, assim uma combinação de ameaça, vulnerabilidade, impacto e probabilidade. – Ameaça: corresponde a um incidente indesejado (fogo, dano proposital, roubo, etc. ) que pode remover, danificar ou destruir um recurso de TI (software ou hardware). – Vulnerabilidade: equivale ao ponto fraco no sistema, que poderia ser explorado por uma ameaça. – Impacto: é a consequência, para a organização, da concretização de uma ameaça. – Probabilidade: nesse contexto, diz respeito à expectativa de que uma ameaça consiga atacar o sistema com sucesso.

Componentes de Riscos Ameaça Vulnerabilidade Impacto Risco Probabilidade

Análise de Riscos • Quando se deve fazer uma análise de riscos? Uma análise de riscos deve ser realizada sempre antecedendo um investimento. Antes de a organização iniciar um projeto, um novo processo de negócio, o desenvolvimento de uma ferramenta ou até mesmo uma relação de parceria deve-se mapear, identificar e assegurar os requisitos do negócio. Em situações as quais a organização nunca realizou uma análise de risco, recomendamos uma validação de toda estrutura.

Análise de Riscos • Quem deve participar de análise de riscos? O processo de análise de riscos deve envolver especialistas em segurança e especialistas no negócio da empresa – esta sinergia possibilita o foco e a qualidade do projeto. Um projeto de análise de risco sem o envolvimento das pessoas certas, em todos os níveis da empresa, muito dificilmente retratará a real situação da operação.

Análise de Riscos • Quanto tempo o projeto deve levar? A execução do projeto deve ser realizada em tempo mínimo. Em ambientes dinâmicos, a tecnologia muda muito rapidamente. Um projeto com mais de um mês em determinados ambientes, ao final pode estar desatualizado e não corresponder ao estado atual da organização.

Análise de Riscos • Conhecer o risco é ganhar mobilidade. Esse diagnóstico, que até há pouco tempo ocultava-se sobre pequenas e isoladas iniciativas do grupo de tecnologia da informação, quase sempre relacionado a aspectos técnicos da análise de vulnerabilidades tecnológicas, já é reconhecido como ferramenta de suporte estratégico. • A análise de riscos deve ser revista periodicamente, considerando as mudanças nos requisitos do negócio e suas prioridades, e as novas ameaças e vulnerabilidades que surgem.

Situações de Insegurança • A insegurança está associada a situações voluntárias ou involuntárias que podem atentar contra a segurança dos SI e, portanto, devem ser cobertas por sistemáticas de proteção. As ameaças podem ser oriundas diversas fontes e situações. Eis algumas: – – – Catástrofes. Problemas ambientais. Interrupção de serviços. Ação criminosa. Outros tipos de incidentes. Contaminação eletrônica.

Situações de Insegurança • Catástrofes – Incêndio acidental ou intencional; – Alagamento por inundação de porões ou salas com risco potencial, por vazamento dos encanamentos ou por goteiras; – Explosão intencional ou provocada por vazamento de gás; – Sobrecarga na rede elétrica ou relâmpagos que causam queima total de equipamentos; – Terremotos, que normalmente provocam uma combinação dos itens acima; – Guerras e revoluções.

Situações de Insegurança • Problemas ambientais – Grandes variações térmicas – excesso de calor causa travamentos e destrói mídias. Excesso de frio congela fisicamente dispositivos mecânicos, como discos rígidos. – Umidade nos dispositivos elétricos e eletrônicos e nas mídias magnéticas; – Poeira, depositada nas cabeças de leitura e gravação dos drivers, pode destruir fisicamente um disquete ou uma fita; – Poluição sonora (irritação de pessoas); – Fumaça – a fumaça do cigarro deposita uma camada de componentes químicos nas cabeças de leitura e gravação dos drives, que pode inviabilizar a utilização de disquetes e fitas. Fumaça de incêndios próximos é muito mais perigosa. – Magnetização – grande inimigo das mídias magnéticas, pode desgravar disquetes, fitas e discos rígidos. – Trepidação – pode afrouxar placas e componentes e geral, além de destruir discos rígidos.

Situações de Insegurança • Interrupção de serviços – Falha de energia elétrica – grande risco potencial, à medida que paralisa totalmente as funções relacionadas à informática; – Queda nas comunicações – isolamento do site de e-commerce do resto do mundo, risco de perdas de dados; – Pane nos equipamentos – problema bastante comum, resolvido com backup de informações e de hardware; – Pane nas redes de computadores – isola um ou mais computadores de um mesmo site, risco potencial de perda de dados; – Problemas nos sistemas operacionais – risco potencialmente explosivo, pois pode comprometer a integridade de todos os dados do sistema e até mesmo inviabilizar a operação, eliminam a confiança da equipe; – Parada dos sistemas de informação – um grande risco para o funcionamento das empresas.

Situações de Insegurança • Comportamento anti-social – Paralisações e greves – impedindo o livre trânsito das pessoas; – Hackers – indivíduos que conhecem profundamente computadores e sistemas operacionais e invade os sistemas para se divertirem; – Disputas exacerbadas entre pessoas podem levar à sabotagem e alteração ou destruição de dados ou de cópias de segurança; – Falta de espírito de equipe – falta de coordenação, onde cada funcionário trabalha individualmente, risco de omissão ou duplicação de procedimentos.

Situações de Insegurança • Ação criminosa – Furtos e roubos – consequências imprevisíveis, podem inviabilizar completamente os negócios da empresa; – Fraudes – modificação de dados, com vantagens para o elemento agressor; – Sabotagem – modificação deliberada de qualquer ativo da empresa; – Atentados – ação terrorista com a finalidade de prejudicar pessoas ou a empresa; – Espionagem industrial – captação não autorizada de software, dados ou comunicações; – Crackers – indivíduos que conhecem profundamente computadores e sistemas operacionais e invadem sistemas com finalidade destrutiva.

Situações de Insegurança • Outros tipos de incidentes – Erros involuntários de usuários – de consequências imprevisíveis, desde problemas insignificantes até a perda de um faturamento inteiro. Erros de usuários costumam contaminar as cópias de segurança (backup) quando não detectados a tempo; – Erros nas cópias dos dados – risco sério de perda de dados, o backup sempre deve ser verificado; – Uso inadequado dos sistemas – normalmente ocasionado por falta de treinamento, falta de documentação adequada do sistema ou falta de capacidade utilizando o sistema de forma inadequada;

Situações de Insegurança • Outros tipos de incidentes – Manipulação errada de arquivos – costuma causar perda de arquivos e pode contaminar as cópias de segurança; – Treinamento insuficiente – inevitavelmente causa erros e uso inadequado; – Ausência/demissão de funcionários – é problemático se a pessoa ausente for a única que conhece determinados procedimentos; – Estresse/sobrecarga de trabalho – uma pessoa sobrecarregada é mais propensa a cometer erros e adotar atitudes anti-sociais; – Equipe de limpeza – deve receber o treinamento adequado sobre segurança.

Situações de Insegurança • Contaminação eletrônica – Vírus – programa que insere uma cópia sua em outros programas executáveis ou no setor de boot; – Worm – programa que se reproduz através da rede; – Cavalo de Tróia – programa aparentemente inofensivo e útil, mas que contém um código oculto indesejável ou danoso.

Muito agradecido.

Anlise swot

Anlise swot Las personas valen por lo que son y no por lo que tienen

Las personas valen por lo que son y no por lo que tienen Riscos ocupacionais

Riscos ocupacionais Riscos ocupacionais

Riscos ocupacionais Planejamento de respostas aos riscos em projetos

Planejamento de respostas aos riscos em projetos Plano de escavação nr 18

Plano de escavação nr 18 Tipos de acidentes de trabalho

Tipos de acidentes de trabalho Riscos puros

Riscos puros Riscos ergonomicos enfermagem

Riscos ergonomicos enfermagem Mapa de risco

Mapa de risco Porque este hombre caminaba por el bosque

Porque este hombre caminaba por el bosque Por que o entrevistado não vai agradecer por ele ter vindo

Por que o entrevistado não vai agradecer por ele ter vindo Podrías romper un alambre estirandolo con tus manos porque

Podrías romper un alambre estirandolo con tus manos porque El ser humano es único e irrepetible

El ser humano es único e irrepetible Por que decimos que esta obra empieza in medias res

Por que decimos que esta obra empieza in medias res ¿qué decide hacer el ventero y por qué?

¿qué decide hacer el ventero y por qué? Que los mejores momentos sean los que están por llegar

Que los mejores momentos sean los que están por llegar Si hay 3 manzanas y tomas 2 cuántas tienes

Si hay 3 manzanas y tomas 2 cuántas tienes Por qué decimos que

Por qué decimos que Porque se afirma que los moches estuvieron bien alimentados

Porque se afirma que los moches estuvieron bien alimentados Que cantan los niños letra

Que cantan los niños letra Ejemplo conjunto finito

Ejemplo conjunto finito Gracias dios por morir por mi

Gracias dios por morir por mi Conjunto universal ejemplo

Conjunto universal ejemplo Verde por fuera rojo por dentro y bailarinas en el centro

Verde por fuera rojo por dentro y bailarinas en el centro