ANALYSE DIMPACT ANALYSE DE RISQUE DANS LE RGPD

- Slides: 9

ANALYSE D’IMPACT / ANALYSE DE RISQUE DANS LE RGPD

CHAMP D’APPLICATION DU R. G. P. D. q Discussions puis adoption du RGPD n° 2016 -679 du 24 avril 2016 Ø Fruit de longs débats entre lobbies, associations de défense des libertés publiques, juristes, acteurs économiques, le RGPD remplace la Directive 1995, et se substitue en partie à la loi 1978 Ø Enjeux immenses : marchés des services data, data marketing, data management, smart data, sécurité de l’information, confiance dans le Cloud, e-commerce, publicité digitale, compétitivité économique, souveraineté numérique, etc. q RGPD Mai 2018 : le Règlement s’applique (art. 3) : v Aux traitements de données personnelles effectués sur le territoire de l’UE (localisation des établissements et datacenters) indépendamment de la nationalité ou de la résidence des personnes concernées v Aux entreprises de droit européen traitant de données personnelles de personnes résidant sur le territoire de l’UE, même si le responsable n’y est pas établi v Aux entités qui proposent des biens ou services à des personnes se trouvant sur le territoire de l’UE, ou qui se contentent même « d’observer » le comportement de ces personnes (allusion au profilage marketing), quand bien même l’entité n’est pas établie sur le territoire de l’UE (il doit alors y désigner un représentant) q Sanctions : jusqu’à 4% du CA mondial de l’entreprise (ou 20 M€) 2 AIPD et Analyse de risques Document confidentiel

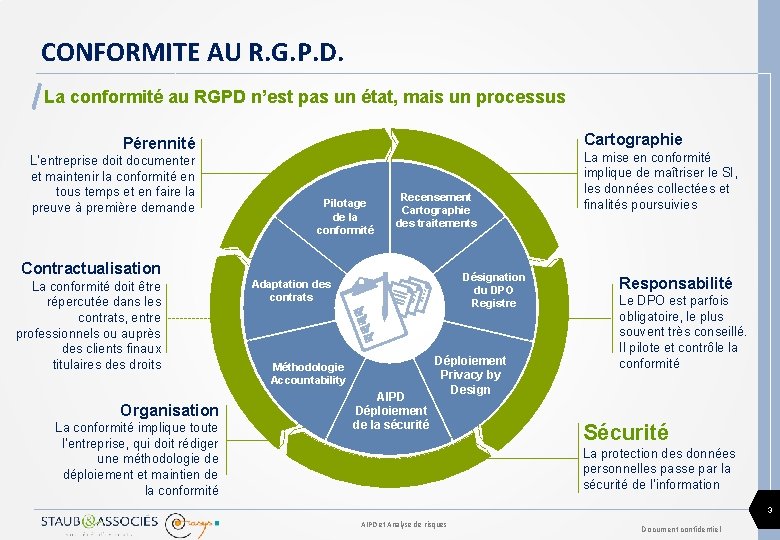

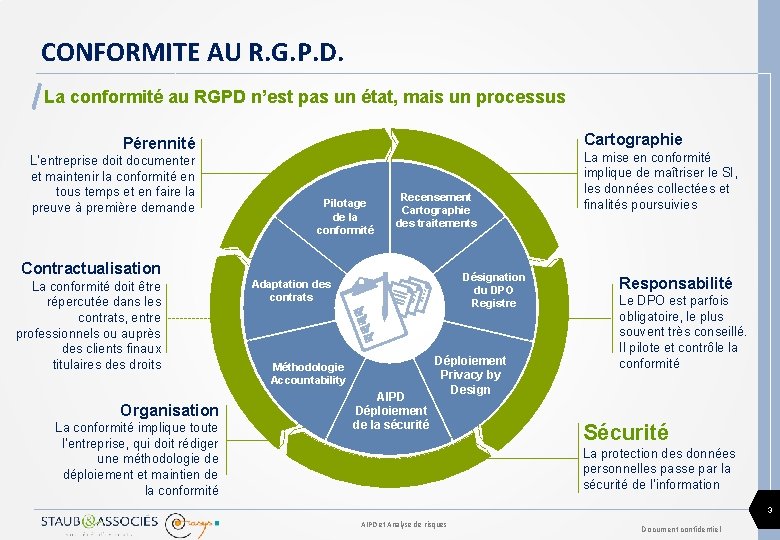

CONFORMITE AU R. G. P. D. La conformité au RGPD n’est pas un état, mais un processus Cartographie Pérennité L’entreprise doit documenter et maintenir la conformité en tous temps et en faire la preuve à première demande Contractualisation La conformité doit être répercutée dans les contrats, entre professionnels ou auprès des clients finaux titulaires droits Organisation La conformité implique toute l’entreprise, qui doit rédiger une méthodologie de déploiement et maintien de la conformité Pilotage de la conformité Recensement Cartographie des traitements Désignation du DPO Registre Adaptation des contrats Méthodologie Accountability AIPD Déploiement de la sécurité Déploiement Privacy by Design La mise en conformité implique de maîtriser le SI, les données collectées et finalités poursuivies Responsabilité Le DPO est parfois obligatoire, le plus souvent très conseillé. Il pilote et contrôle la conformité Sécurité La protection des données personnelles passe par la sécurité de l’information 3 AIPD et Analyse de risques Document confidentiel

ANALYSE D’IMPACT PREALABLE q Art. 35 RGPD q Cas d’AIPD obligatoire > « Lorsqu'un type de traitement, en particulier par le recours à de nouvelles technologies, et compte tenu de la nature, de la portée, du contexte et des finalités du traitement, est susceptible d'engendrer un risque élevé pour les droits et libertés des personnes physiques, le responsable du traitement effectue, avant le traitement, une analyse de l'impact des opérations de traitement envisagées sur la protection des données à caractère personnel. Une seule et même analyse peut porter sur un ensemble d'opérations de traitement similaires qui présentent des risques élevés similaires » Traitements à risques en raison de leur nature, ou de la nature des données traitées : 1. Traitement de données particulières(données de santé, données biométriques, génétiques, condamnations pénales, orientations personnelles, etc. ) 2. Traitement à grande échelle visant un volume considérable de données personnelles pouvant affecter un nombre important de personnes (i) en raison de leur caractère de données particulières, (ii) par application d’une nouvelle technologie ou (iii) engendrant un risque élevé pour les droits et libertés des personnes 3. Traitement en vue de prendre des décisions relatives aux personnes basés (i) sur une évaluation systématique d’aspects personnels, ou (ii) sur le traitement de données particulières, ou encore(iii) sur le profilage de la personne 4 AIPD et Analyse de risques Document confidentiel

ANALYSE D’IMPACT : UNE APPROCHE STRUCTUREE q Pourquoi ? § § Mettre en évidence les traitements qui présentent des risques au regard des droits et libertés des personnes Identifier les risques, prendre des mesures et les suivre pour minimiser les risques au regard des droits et libertés des personnes q Avec qui ? § § § § Responsable de traitement Juridique Maitrise d’ouvrage Maitrise d’œuvre Responsable sécurité RSSI Data Protection Officer Ø La CNIL a publié une documentation pour guider les « privacy impact assessment » Ø Le G 29 a publié des Lignes Directrices pour encadrer les AIPD q Un processus d’amélioration continue § § § Décrire et délimiter le contexte du traitement considéré et ses enjeux Evaluer la nécessité et la proportionnalité des opérations au regard des finalités Identifier les mesures existantes ou prévues Apprécier les risques sur la vie privée pour vérifier qu’ils sont convenablement traités Prendre la décision de valider, ou reprendre les étapes précédentes 5 AIPD et Analyse de risques Document confidentiel

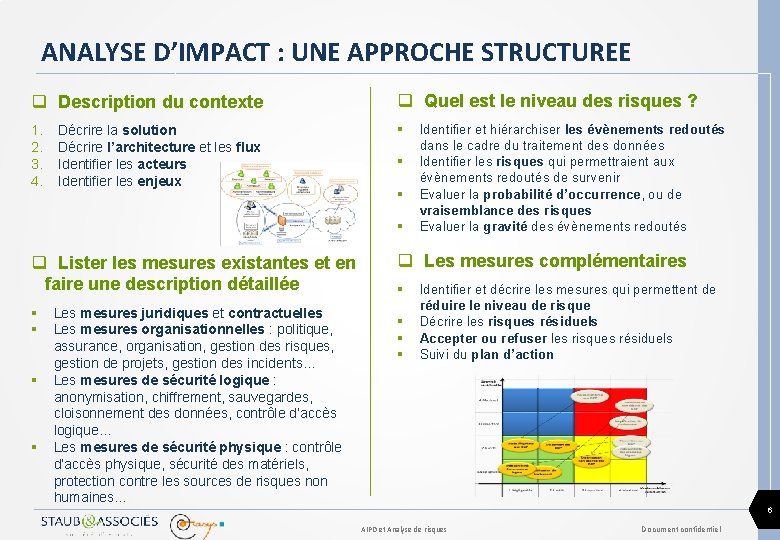

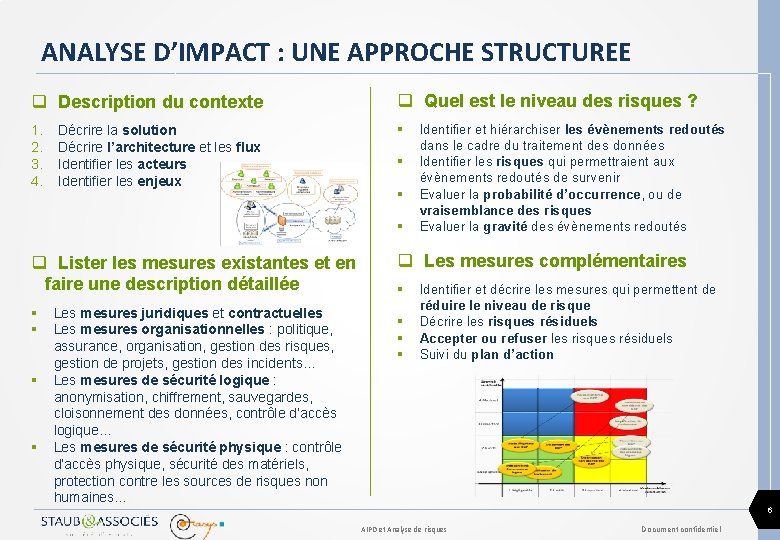

ANALYSE D’IMPACT : UNE APPROCHE STRUCTUREE q Description du contexte q Quel est le niveau des risques ? 1. 2. 3. 4. § Décrire la solution Décrire l’architecture et les flux Identifier les acteurs Identifier les enjeux § § § q Lister les mesures existantes et en faire une description détaillée § § Les mesures juridiques et contractuelles Les mesures organisationnelles : politique, assurance, organisation, gestion des risques, gestion de projets, gestion des incidents… Les mesures de sécurité logique : anonymisation, chiffrement, sauvegardes, cloisonnement des données, contrôle d’accès logique… Les mesures de sécurité physique : contrôle d’accès physique, sécurité des matériels, protection contre les sources de risques non humaines… Identifier et hiérarchiser les évènements redoutés dans le cadre du traitement des données Identifier les risques qui permettraient aux évènements redoutés de survenir Evaluer la probabilité d’occurrence, ou de vraisemblance des risques Evaluer la gravité des évènements redoutés q Les mesures complémentaires § § Identifier et décrire les mesures qui permettent de réduire le niveau de risque Décrire les risques résiduels Accepter ou refuser les risques résiduels Suivi du plan d’action 6 AIPD et Analyse de risques Document confidentiel

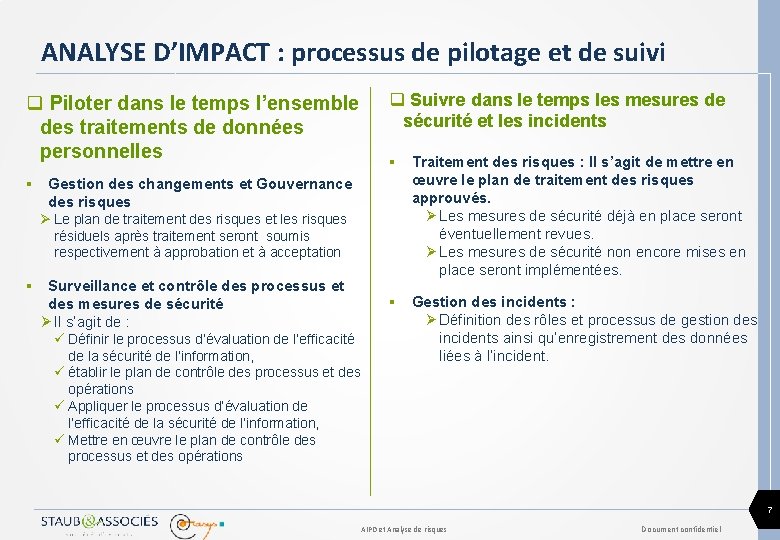

ANALYSE D’IMPACT : processus de pilotage et de suivi q Piloter dans le temps l’ensemble des traitements de données personnelles § Gestion des changements et Gouvernance des risques Ø Le plan de traitement des risques et les risques résiduels après traitement seront soumis respectivement à approbation et à acceptation § Surveillance et contrôle des processus et des mesures de sécurité Ø Il s’agit de : ü Définir le processus d’évaluation de l’efficacité de la sécurité de l’information, ü établir le plan de contrôle des processus et des opérations ü Appliquer le processus d’évaluation de l’efficacité de la sécurité de l’information, ü Mettre en œuvre le plan de contrôle des processus et des opérations q Suivre dans le temps les mesures de sécurité et les incidents § Traitement des risques : Il s’agit de mettre en œuvre le plan de traitement des risques approuvés. Ø Les mesures de sécurité déjà en place seront éventuellement revues. Ø Les mesures de sécurité non encore mises en place seront implémentées. § Gestion des incidents : Ø Définition des rôles et processus de gestion des incidents ainsi qu’enregistrement des données liées à l’incident. 7 AIPD et Analyse de risques Document confidentiel

ANALYSE D’IMPACT VERSUS ANALYSE DE RISQUES q L’analyse de risques (management de la sécurité de l’information) q L’analyse d’impact (protection des données personnelles) Une approche structurée similaire o Description du contexte o Identification des évènements redoutés, identifier les risques, évaluer la probabilité d’occurrence, ou de vraisemblance des risques, évaluer la gravité des évènements redoutés. o Mettre en place des mesures o Accepter le risque résiduel ü Gestion du risque pour la société ou l’organisme ü Gestion du risque pour les personnes (droits et libertés) Ø Un pilotage et une surveillance dans le temps similaires Ø Un suivi dans le temps des mesures de sécurité et des incidents complémentaire 8 AIPD et Analyse de risques Document confidentiel

QUELLE SECURITE, POUR QUELLES DONNEES ? q Faire des choix de confidentialité, et donc de sécurité PERTINENTS, en recourant aux services d’un professionnel > Chiffrer ou pas les données ? > Chiffrer ou pas les communications (VPN) ? > Recourir aux dispositifs de sécurité innovants (UTM, cloud hybride, etc. ) > Encapsuler les données personnelles dans un « hub technique et juridique » assurant le traitement conforme de bout en bout (CCT, BCR, etc. ) > Convenir par contrat de la conformité aux normes pertinentes (ISO 27001, SSAE, RGS, etc. ) > Prévoir les facultés d’audit ou de rapport de conformité > Contrôler la localisation des données > Contrôler la disponibilité des données > Mettre en place les procédures d’alerte en cas de violation de données > Assurer que le niveau « adéquat » de protection est déployé sur toute la chaine des intervenants > Anonymiser les données personnelles (cf. Lignes Directrices du G 29 sur l’anonymisation) > Concevoir des produits et services qui prennent techniquement en compte l’impératif de confidentialité des données ( « Privacy By Design » ) > Prévoir des procédures de signalement et de sanctions internes en cas de non-respect 9 AIPD et Analyse de risques Document confidentiel